Một lỗ hổng nguy hiểm trong giao thức mã hóa Wi-Fi đã khiến cả ngành công nghiệp công nghệ lao đao. Thời gian khắc phục dứt điểm lỗi Krack Wi-Fi sẽ mất hàng thập kỷ.

Krack Wi-Fi là tên thủ thuật khai thác lỗ hổng Wi-Fi mới nhất. Các nhà phân tích bảo mật cho rằng để khai thác được lỗi này, kẻ tấn công cần có kỹ thuật cực cao. Trong khi đó, các nền tảng lớn như iOS, macOS và Windows chưa ảnh hưởng nhiều hoặc đã được vá lỗi.

Nhưng xét trên bối cảnh rộng hơn, có hàng triệu router và các thiết bị IoT khác chưa được vá lỗi, thời gian khắc phục sẽ phải mất tới chục năm, các chuyên gia cảnh báo.

Thảm họa lan rộng

Cho dù bạn có được khuyên gì về Krack thì cách có ích duy nhất là hãy vá lỗi ngay thiết bị.

Nếu sử dụng iPhone, máy Mac hoặc Windows, ngay bây giờ bạn đã có bản vá lỗi. Nếu dùng thiết bị Android, bạn sẽ được vá lỗi sớm. Riêng Pixel và Nexus là “con đẻ” của Google nên sẽ được nhận bản nâng cấp sớm hơn.

Nhưng với router thì sao? Còn camera an ninh nữa? Cửa gara kết nối Internet thì sao? Mọi thứ không hề đơn giản trong khi các thiết bị này là một phần của mạng lưới quanh ta.

“Có thể trong 20 năm nữa, chúng ta vẫn tìm ra thiết bị mắc lỗi này”, HD Moore - nhà nghiên cứu bảo mật mạng của Atredis Partners, phán đoán.

Điều đó là bởi, thậm chí trong tình huống thuận lợi nhất, các thiết bị IoT cũng hiếm khi nhận được bản vá lỗi phần mềm cần thiết.

Camera an ninh cũng bị ảnh hưởng bởi "thảm họa Krack".

Với sai sót bảo mật phức tạp như Krack, tác động cả ngành công nghiệp công nghệ ở mức giao thức đòi hỏi sự phối hợp chặt chẽ và rộng khắp. Trong nhiều trường hợp, chỉ khi mua thiết bị mới đã được vá lỗi mới yên tâm.

Ngay cả khi có bản vá lỗi rồi, cơn ác mộng cũng chưa qua đi. Lấy Netgear làm ví dụ. Công ty này đã tung ra bản vá lỗi Krack cho hàng chục mẫu router. Thế nhưng với hơn 1.200 sản phẩm, mỗi sản phẩm lại cần kiểm tra xem có mắc lỗi Krack hay không, Netgear sẽ mất rất nhiều thời gian.

Và đôi khi việc vá lỗi lại không phụ thuộc hoàn toàn vào Netgear, vì cần cả đối tác sản xuất chipset tham gia khắc phục vấn đề.

Sau khi đã có bản vá lỗi, cũng có rất ít cách thông báo cho khách hàng biết và thực hiện trong thời gian sớm nhất. Netgear có thể gửi e-mail cho những ai đã đăng ký sản phẩm, hoặc gửi thư ngỏ, hay đăng thông báo trên diễn đàn.

Khách hàng Netgear sẽ đọc tin tức trên báo, rồi nhấp vào đường link tải về bản vá. Và ngay cả khi họ có làm điều đó, quá trình vá lỗi còn yêu cầu đăng nhập vào giao diện quản lý web của Netgear. Nói chung, sẽ rất mất thời gian và không phải người dùng nào cũng thành thạo việc này.

Vấn đề không chỉ xảy ra với mỗi router.

“Người dùng thậm chí không nhận ra họ đang sử dụng thiết bị IoT kết nối Wi-Fi. Tủ lạnh là ví dụ điển hình”, Bob Rudis - khoa học gia dữ liệu của công ty bảo mật Rapid7 - nói.

Tủ lạnh kết nối Wi-Fi cũng là đối tượng bị tấn công.

Một chiếc tủ lạnh Wi-Fi được thiết kế thực hiện các tác vụ kết nối thông minh. Tuy nhiên, do giao diện rất khác với máy tính nên việc cập nhật bản vá rất khó khăn, thậm chí không thể thực hiện hiệu quả.

Rudis cho biết mặc dù không có các dạng như lịch sử duyệt web hoặc danh sách liên lạc, thiết bị IoT lại tiềm ẩn nguy cơ khác.

“Đó không chỉ là vấn đề bí mật, mà còn là tính toàn vẹn. Nếu tin tặc đột nhập thành công vào thiết bị IoT, chúng có thể lợi dụng lỗ hổng để làm các việc khác, chẳng hạn mở gara hoặc khóa cửa ra vào”, Rudis cho biết.

Và cho tới khi bạn nâng cấp các thiết bị kết nối này (sẽ tốn công sức và tiền bạc), nguy cơ sẽ còn đó hàng thập kỷ sau.

IoT không phải trò đùa

Với các thiết bị riêng lẻ như router, việc sửa lỗi không quá phức tạp. Nhưng với thiết bị IoT, mọi việc sẽ rối tung như hỏa mù.

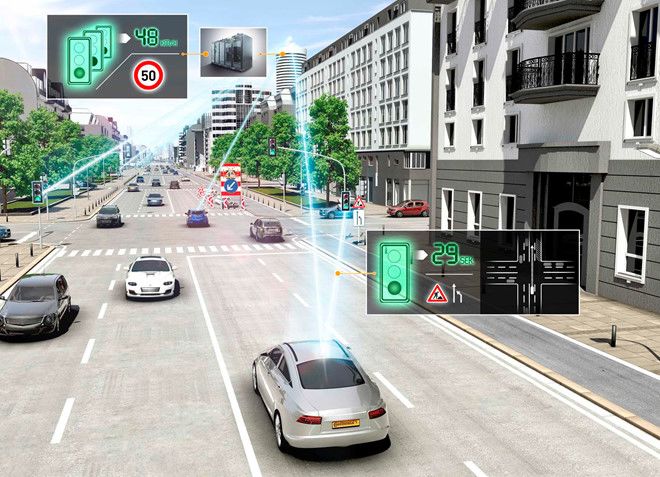

Chẳng hạn, khi nhà sản xuất xe hơi kết nối phát hiện ra lỗi, họ sẽ phải triệu hồi lô xe đó rồi sẽ phải sửa chữa và thay thế. Không ai dám chắc tin tặc có thể lợi dụng lỗi đó để gây nguy hiểm cho tài xế và người xung quanh.

Rồi tới các hệ thống nhạy cảm như y tế kết nối cũng chung cảnh ngộ. Nếu thiết bị phát sinh lỗi phần mềm, nhà sản xuất không chỉ triệu hồi mà còn theo dõi sát sao tiến độ, và phải liên hệ với từng khách hàng, đồng thời cũng là bệnh nhân bởi sự nguy cấp của sự việc.

Xe hơi kết nối: tiện nghi nhưng chưa chắc an toàn.

Cơ chế nâng cấp tự động cũng rắc rối không kém. Hồi tháng 8 vừa qua, công ty sản xuất khóa thông minh Lockstate đã phải thu hồi hàng loạt sản phẩm do bản nâng cấp phần mềm được tự động cập nhật bị lỗi. Khách hàng phải gửi lại khóa cho nhà sản xuất để reset mới sử dụng được.

Một kịch bản tương tự đã có trong thực tế. Tin tặc sử dụng chức năng cập nhật tự động để phát tán phần mềm độc hại NotPetya trên quy mô lớn, tấn công hàng loạt tập đoàn đa quốc gia tại Ukraine mùa hè vừa qua.

Và chắc chắn câu chuyện sẽ không dừng lại tại đó.

Theo Zing.vn .

Lượt xem: 1396

khuyến mãi vps

khuyến mãi vps